La crittografia è la tacnica grazie alla quale vengono cifrate (nascoste) delle informazioni in modo che queste possano essere leggibili solo da chi conosce il modo per decifrarle.

Per cifrare le informazioni sono solitamente necessarie due cose: il metodo di cifratura e la chiave.

Immaginiamo per esempio di voler nascondere il messaggio “Pacco consegnato in orario” utilizzando al posto di ogni lettera quella che la segue nell’ordine alfabetico.

La frase diventerebbe “Qbddp dpotfhobup lo psbslp”. Per decifrarla dobbiamo conoscere:

l’algoritmo (il metodo) che in questo caso è la traslazione rispetto all’ordine alfabetico

la chiave che in questo caso è “uno in avanti”, cioè il metodo è stato applicando spostando di una lettera.

Il problema principale è che algoritmo e chiave devono essere condivisi tra mittente e destinatario col richio che possono essere facilmente intercettati.

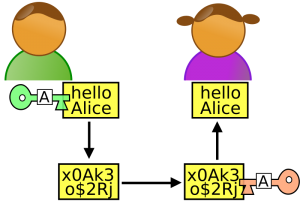

Questo problema viene risolto da algoritmi che prevedono due diverse chiavi: una per cifrare e una per decifrare le informazioni. Con questo metodo parliamo di coppia di chiavi e per far comunicare due persone abbiamo bisogno di due coppie di chiavi.

In questo modo le sole chiavi che devono essere comunicate sono quelle necessarie per cifrare il messaggio.

Se una persona si dota di una coppia di chiavi e tiene per sè per decifrare (che chiameremo chiave privata) e rende pubblica l’altra, quella per codificare le informazioni (chiave che chiameremo quindi pubblica), si mette un grado di ricevere messaggi cifrati da tutti senza rischiare che questi vengano intercettati.

Va inoltre condiviso l’algoritmo e questo deve essere forte abbastanza da non permettere che il messaggio cifrato venga violato.

Matematici e crittografi hanno studiato alcuni algoritmi (che per il fatto di avere chiavi diverse vengono classificati come asimmetrici) tanto robusti da essere considerati inviolabili. Il PGP è uno dei più diffusi utilizzati soprattutto sul WEB.

Lo scopo di questo post non è quello di fare un’analisi matematica del funzionamento di questi, ma spiegare il meccanismo base appena descritto.

Quanto deve essere robusto un sistema di crittografia?

In generale le informazioni non devono rimanere nascoste per sempre. Esiste un limite oltre il quale possono diventare meno critiche o addirittura di pubblico dominio. L’algoritmo deve garantire che il messaggio non venga violato in questo periodo di tempo.

Se vogliamo fare un bilancio, consideriamo che l’informazione ha un valore e decifrarla ha un costo.